__ | |

__ | Micro blog dedicato alle informazioni del mondo beacon, ISO/IEC 27001:2022, NIS2. |

__ | |

__ | |

26 gennaio 2025 | |

__ | |

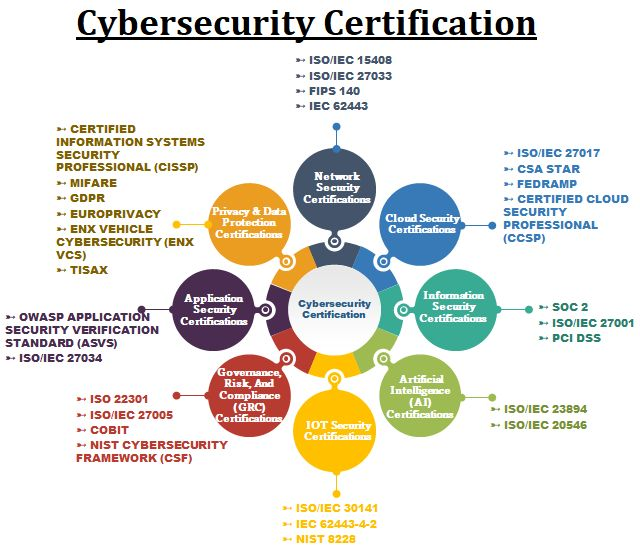

__ | L'elenco delle certificazioni cyber security in uno schema. |

__ |

__ | |

30 novembre 2024 | |

Segnalo che NightHawk ha rilasciato la funzione Evanesco, | |

al fine di nascondere/mascherare ancora meglio, la porzione di memoria usata dal beacon. | |

Questo conferma che il progetto NightHawk è sul pezzo. Settimana scorsa ero ad una dimostrazione di Cobalt Strike, e | |

il relatore di Fortra, si era limitato a dire che NightHawk era solo un competitore ma senza funzioni particolari. | |

28 novembre 2024 | |

Solo per segnalare che all'indirizzo APTmap è disponibile una mappa | |

aggiornata degli attori APT. | |

03 novembre 2024 | |

Solo per segnalare, che Fortra ha rilasciato una guida per semplificare lo sviluppo | |

degli User-Defined Reflective Loader (#UDRL un procedimento che permette di avviare il beacon con una libreria DLL), | |

implementando così anche un semplice debug con Visual Studio. | |

23 ottobre 2024 | |

Beacondbg progetto interessante. | |

permette di eseguire una sessione debug di un oggetto beacon, senza utilizzare Cobalt Strike. | |

Testata la compilazione, purtroppo appare l'errore con undefined reference to RunCOFF, vtable for RunCommand. | |

02 ottobre 2024 | |

Watchguard annuncia ai propri partner la propria soluzione NDR, | |

e conferma di poter creare (con un modulo a pagamento a parte), report per la NIS2, ed ISO/IEC 27001. | |

14 settembre 2024 | |

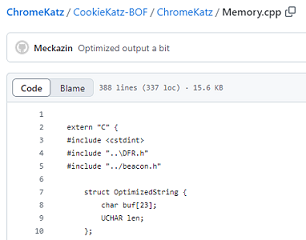

ChromeKatz disponibile anche come oggetto Beacon | |

CookieKatz Bof nel progetto in GitHub, ChromeKatz. | |

CredentialKatz è un progetto che consente agli operatori di scaricare tutte le credenziali dallo strumento | |

Credential Manager di Chrome ed Edge. | |

La maggior parte delle volte i browser basati su Chromium mantengono le password crittografate finchè | |

non sono necessarie, visualizzate nel Credential Manager o compilate automaticamente in un modulo di accesso. | |

Ma per qualche motivo, la funzione passwords_with_matching_reused_credentials_ della classe | |

PasswordReuseDetectorImpl viene popolata con tutte le credenziali dal Credential Manager, in testo normale. | |

07 settembre 2024 | |

Rilevata versione di Cobalt Strike 4.9 esposta al pubblico. | |

nome file: CobaltStrike 4.9 Cracked uCare@Pwn3rzs.7z | |

sha1sum: 6d18b196d16571c4f4e1e30d79ac2591b279bcb4 | |

password archivio: 20231004_2218 | |

Mappa di una prima rete Cobalt Strike rilevata con la versione 4.9. |

__ | |

__ | 23 agosto 2024 |

Iniezione tramite AppDomain usata per rilasciare beacon. | |

Tecnica di attacco interessante. L'attaccante deve solo posizionare la libreria DLL e il file di configurazione | |

dannosi nella stessa directory dell'eseguibile di destinazione. | |

Quando l'applicazione .NET viene eseguita, la DLL dannosa viene caricata e il suo codice viene eseguito nel contesto | |

dell'applicazione legittima. | |

A differenza del caricamento laterale delle DLL, che può essere più facilmente rilevato dal software di sicurezza, | |

l'iniezione di AppDomainManager è più difficile da rilevare perchè il comportamento dannoso sembra | |

provenire da un file eseguibile legittimo e firmato. | |

In definitiva, questa libreria DLL esegue codice dannoso nel contesto dell'eseguibile Microsoft legittimo e firmato, | |

eludendo completamente il rilevamento e aggirando le misure di sicurezza. | |

| back |